Multi-factor Authenticatie met AFAS Online en AD FS

AFAS deelt een keurige handleiding om AFAS online met AD FS te koppelen. Zo kunnen organisaties eenmalige aanmelding verkrijgen. Veel Nederlandse organisaties gebruiken AFAS Online om de administratieve processen te ondersteunen. Er ontbreekt echter een cruciale stap in de handleiding om multi-factor authenticatie te configureren.

Waarom eenmalige aanmelding?

Eenmalige aanmelding, of Single Sign-on vanuit het Engels, zorgt ervoor dat medewerkers in uw organisatie geen aanmeldprompt krijgen, maar automatisch gebruik maken van de aanmeldgegevens van uw organisatie, bijvoorbeeld vanuit Active Directory.

Dit gebruiksgemak voor uw medewerkers zorgt voor een meer naadloze gebruikservaring in de dagelijkse bezigheden. Ook zorgt het ervoor dat zij hun aanmeldmethode slechts op één plek hoeven te wijzigen en dat de aanmeldgegevens niet bij AFAS, of bij welke gekoppelde dienst dan ook, worden gestald. Mocht een kwaadwillende een website voorschotelen die lijkt op een dienst die uw medewerkers gebruiken dan dienen ze hiervoor ineens aan te melden. “Dat is vreemd…” Deze gewaarwording resulteert zo eerder in een hulpvraag in het kader van het informatiebeveiligingsbewustzijn binnen uw organisatie en dus zichtbaarheid van kwaadwillende activiteiten.

Waarom multi-factor authenticatie?

Wanneer medewerkers op eigen apparaten, op apparaten buiten de muren van de organisatie of wanneer medewerkers omgaan met gevoelige gegevens, dan implementeren veel organisaties multi-factor authenticatie. Met multi-factor authenticatie verifiëren organisaties dat de medewerker daadwerkelijk de medewerker is door een additionele actie te vereisen die losstaat van de normale aanmeldmethode.

De normale aanmeldmethode is bij veel organisaties nog met een gebruikersnaam en een wachtwoord. Dit zijn beide authenticatiefactoren die de medewerker weet. Bij multi-factor authenticatie vindt de verificatie plaats met een authenticatiefactor waarvan de medewerker kan bewijzen dat hij of zij deze heeft (bijvoorbeeld toegang tot een mobiel telefoonnummer, of toegang tot een voorgeconfigureerde applicatie op een mobiel apparaat) of kan bewijzen dat hij of zij is (met bijvoorbeeld een gezichts- of vingerafdruk).

Waarom Active Directory Federation Services?

Er zijn verschillende wijzen om cloudapplicaties met eenmalige aanmelding te ontsluiten. AD FS is een bewezen technologie om dit op een veilige wijze te bewerkstelligen. Wanneer organisaties AD FS gebruiken, dan kunnen zij hun multi-factor authenticatieoplossing inzetten. Op deze manier ontstaat een eenduidige inzet van multi-factor authenticatie, wanneer het ook wordt gebruikt ter verificatie van on-premises diensten, applicaties en systemen.

Een blik op de handleiding

De handleiding verschaft een stappenplan om AFAS Online met Active Directory Federation Services (AD FS) te koppelen, wanneer Windows Server 2016, of een nieuwere versie van Windows Server wordt gebruikt. Uiteraard biedt AFAS in de handleiding ook de stappen om te koppelen met Azure AD, Okta en SecureLogin.

De koppeling met Azure AD werkt met Conditional Access out-of-the-box om multi-factor authenticatie af te dwingen. Echter, de handleiding laat achterwege hoe multi-factor authenticatie af te dwingen wanneer de koppeling met AD FS wordt gelegd.

Sterker nog: Wanneer multi-factor authenticatie wordt ingesteld in AD FS, dan ervaren medewerkers foutmeldingen tijdens het gebruik van AFAS Online. Hier duiken we verder op in.

Een duik in de authenticatie van AFAS Online

Wanneer eenmalige aanmelding met AFAS Online wordt geconfigureerd in AD FS, dan worden twee items gedefinieerd: de AFAS Online-website en de AFAS Online-API. Authenticatie en autorisatie vinden plaats door middel van een implicit flow. Hierbij fungeert het apparaat van de medewerker als technisch doorgeefluik.

De AFAS Online-API verkrijgt op deze manier een access token en een refresh token. De access token is een uur geldig, waarna met de refresh token een nieuwe access token kan worden verkregen vanuit AD FS.

Echter, de AFAS Online-API communiceert niet via het apparaat van de medewerker met de AD FS-implementatie om met het refresh token een nieuwe access token te verkrijgen, maar rechtstreeks. Zodoende wordt het apparaat van de medewerker ontzien. Echter, de API bevindt zich buiten uw netwerkomgeving, dus AD FS vereist multi-factor authenticatie van de API en dit kan de API niet. De medewerker ervaart daarom de foutmelding.

Multi-factor authenticatie instellen

AFAS Online biedt als oplossingen om de sessie niet te laten verlopen en om de token life times in AD FS te verhogen. Echter, we hebben een nettere manier gevonden om de AFAS Online-API toe te staan om de sessie te verversen.

We creëren een aangepaste access control policy in AD FS, die we vervolgens toewijzen aan de AFAS Online relying party trust.

Voer de volgende stappen uit om multi-factor authenticatie in te stellen voor AFAS Online ten opzichte van de ingebouwde Permit everyone and require MFA from extranet access access control policy:

- Meld aan met een account met lokale beheerprivileges op een AD FS-server.

Wanneer u uw AD FS-configuratiedatabase heeft ondergebracht in Windows Internal Database (WID), dan dient u aan te melden op de primaire AD FS-server. U krijgt een melding wanneer u AD FS probeert te beheren op een secundaire AD FS-server. - Open AD FS Management vanuit het menu Tools in Server Manager of vanuit de map Windows Administrative Tools in het Startmenu.

- Klik in de linker navigatiekolom van het AD FS Management-scherm op de Access Control Policies-node.

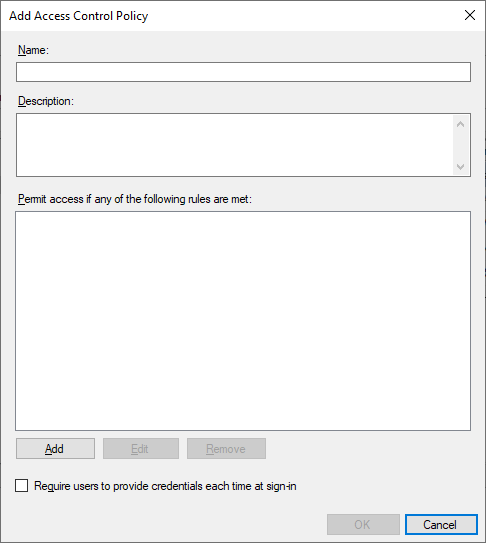

- Klik in de rechter kolom van het AD FS Management-scherm op de Add Access Control Policy-link.

Het Add Access Control Policy-scherm opent:

- Vul in het veld Name: een pakkende naam in voor de access control policy. ‘Permit everyone and require MFA from extranet except AFAS Online API’ is een naam die aardig opsomt wat deze access control policy omvat.

- Vul in het veld Description: eventueel een omschrijving in.

- Klik op de Add-knop om een regel toe te voegen.

Het Rule Editor-scherm opent. - Selecteer Users in het Permit veld en vervolgens from specific network.

- Klik vervolgens in het onderste veld op de specific link.

Het Select Network-venster opent. - Selecteer Intranet (your work network).

- Druk op de OK-knop.

- Druk vervolgens op de OK-knop in het Add Access Control Policy-scherm om dit deel van de access control policy toe te voegen.

- Druk wederom op de Add-knop om een regel toe te voegen.

- Kies wederom Users, maar nu from specific network én and require multi-factor authentication.

- Klik op de op de specific link en selecteer Internet.

- Druk tweemaal op de OK-knop; eenmaal in het Select Network-scherm en eenmaal in het Rule Editor-scherm.

- Druk nu voor de derde maal op de Add-knop. We definiëren nu het AFAS Online-specieke deel van de access control policy.

- Selecteer Users, en from specific network.

- Klik in het onderste veld op de specific

Het Select Network-venster opent. - Selecteer Specified by IPv4 or IPv6 address:.

- Voer nu het IPv4-adres of -reeks in van AFAS online.

- Druk op de OK-knop.

- Druk vervolgens op de OK-knop in het Add Access Control Policy-scherm om dit deel van de access control policy toe te voegen.

- Klik nu op OK in het Add Access Control Policy-scherm om de policy op te slaan.

U bent nu terug in het AD FS Management-scherm. - De nieuwe access control policy wordt toegevoegd aan de lijst met access control policies van de AD FS-farm.

- Klik in de linker navigatiekolom van het AD FS Management-scherm op de Relying Party Trusts-node.

- Selecteer de relying party trust die correspondeert met AFAS Online in de middelste kolom van het AD FS Management-scherm

- Klik vervolgens op de Edit Access Control Policy…-link in de rechter kolom. Het Edit Access Control Policy for Relying Party Trust naam-scherm opent.

- Klik op de Use access control policy-link aan de onderzijde van het scherm.

- Selecteer de nieuw gecreëerde access control policy op het Access control policy-tabblad.

- Klik op OK.

- Sluit het AD FS Management-scherm.

- Meld af.

Tenslotte

Thuiswerken in combinatie met AFAS Online kan ook op een veilige wijze, wanneer gebruik wordt gemaakt van Active Directory Federation Services (AD FS). Gebruik het bovenstaande stappenplan om uw multi-factor authenticatie als additionele verificatiemethode in te stellen wanneer medewerkers zich buiten uw organisatie bevinden.

Op deze manier kunt u voldoen aan de wet- en regelgeving die mogelijk op uw organisatie van toepassing is, zonder het toepassen van een veelvoud van multi-factor authenticatieoplossingen.

Wilt u meer weten?

Wilt u meer weten over Conditional Access, Multi-factor authenicatie, AD FS in combinatie met AFAS Online ? Neem dan contact met ons op. Wij helpen u graag verder.